Comprender las técnicas de descifrado de contraseñas que utilizan los piratas informáticos para abrir completamente sus cuentas en línea es una excelente manera de asegurarse de que nunca le suceda a usted.

Sin duda, siempre necesitará cambiar su contraseña y, a veces, con más urgencia de lo que cree, pero mitigar los robos es una excelente manera de mantenerse al tanto de la seguridad de su cuenta. Siempre puede dirigirse a www.haveibeenpwned.com para verificar si está en riesgo, pero simplemente pensar que su contraseña es lo suficientemente segura como para no ser pirateada es una mala mentalidad.

Por lo tanto, para ayudarlo a comprender cómo los piratas informáticos obtienen sus contraseñas, seguras o no, hemos reunido una lista de las diez técnicas principales para descifrar contraseñas utilizadas por los piratas informáticos. Algunos de los métodos a continuación ciertamente están desactualizados, pero eso no significa que aún no se estén utilizando. Lea atentamente y aprenda contra qué mitigar.

Las diez técnicas principales para descifrar contraseñas utilizadas por los piratas informáticos

1. Ataque de diccionario

El ataque de diccionario utiliza un archivo simple que contiene palabras que se pueden encontrar en un diccionario, de ahí su nombre bastante sencillo. En otras palabras, este ataque usa exactamente el tipo de palabras que muchas personas usan como contraseña.

Agrupar inteligentemente palabras como "déjame" o "superadministratorguy" no evitará que tu contraseña sea descifrada de esta manera, bueno, no por más de unos segundos extra.

2. Ataque de fuerza bruta

Similar al ataque de diccionario, el ataque de fuerza bruta viene con una ventaja adicional para el hacker. En lugar de simplemente usar palabras, un ataque de fuerza bruta les permite detectar palabras que no están en el diccionario trabajando a través de todas las combinaciones alfanuméricas posibles desde aaa1 a zzz10.

No es rápido, siempre que su contraseña tenga más de un puñado de caracteres, pero eventualmente descubrirá su contraseña. Los ataques de fuerza bruta se pueden acortar agregando potencia informática adicional, en términos de potencia de procesamiento, incluido el aprovechamiento de la potencia de la GPU de su tarjeta de video, y números de máquina, como el uso de modelos de computación distribuida como los mineros de bitcoin en línea.

3. Ataque a la mesa arcoíris

Las tablas de arcoíris no son tan coloridas como su nombre puede implicar, pero, para un pirata informático, su contraseña bien podría estar al final. De la manera más sencilla posible, puede convertir una tabla de arco iris en una lista de hashes precalculados: el valor numérico que se usa al cifrar una contraseña. Esta tabla contiene hashes de todas las posibles combinaciones de contraseñas para cualquier algoritmo de hashing. Las tablas Rainbow son atractivas ya que reducen el tiempo necesario para descifrar un hash de contraseña para simplemente buscar algo en una lista.

Sin embargo, las mesas arcoíris son cosas enormes y difíciles de manejar. Requieren una gran potencia informática para ejecutarse y una tabla se vuelve inútil si el hash que está tratando de encontrar ha sido "salado" mediante la adición de caracteres aleatorios a su contraseña antes de aplicar el algoritmo hash.

Se habla de la existencia de tablas arcoíris saladas, pero serían tan grandes que serían difíciles de usar en la práctica. Es probable que solo funcionen con un conjunto predefinido de "caracteres aleatorios" y cadenas de contraseña de menos de 12 caracteres, ya que el tamaño de la tabla sería prohibitivo incluso para los piratas informáticos de nivel estatal.

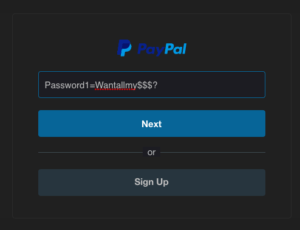

4. Phishing

Hay una manera fácil de piratear, pedirle al usuario su contraseña. Un correo electrónico de phishing lleva al lector desprevenido a una página de inicio de sesión falsificada asociada con cualquier servicio al que el pirata informático quiera acceder, generalmente solicitando al usuario que solucione algún problema terrible con su seguridad. Esa página luego pasa por alto su contraseña y el hacker puede usarla para su propio propósito.

¿Por qué molestarse en descifrar la contraseña cuando el usuario se la dará felizmente de todos modos?

5. Ingeniería social

La ingeniería social lleva todo el concepto de "preguntar al usuario" fuera de la bandeja de entrada con la que el phishing tiende a quedarse y lo lleva al mundo real.

Uno de los favoritos del ingeniero social es llamar a una oficina haciéndose pasar por un técnico de seguridad de TI y simplemente pedir la contraseña de acceso a la red. Se sorprenderá de la frecuencia con la que esto funciona. Algunos incluso tienen las gónadas necesarias para ponerse un traje y una placa con su nombre antes de entrar a un negocio y hacerle la misma pregunta a la recepcionista cara a cara.

6. Software malicioso

El malware puede instalar un registrador de teclas, o un raspador de pantalla, que registra todo lo que escribe o toma capturas de pantalla durante un proceso de inicio de sesión, y luego reenvía una copia de este archivo a la central de hackers.

Algunos programas maliciosos buscarán la existencia de un archivo de contraseña de cliente del navegador web y lo copiarán, que, a menos que esté debidamente cifrado, contendrá contraseñas guardadas de fácil acceso del historial de navegación del usuario.

7. Agrietamiento sin conexión

Es fácil imaginar que las contraseñas son seguras cuando los sistemas que protegen bloquean a los usuarios después de tres o cuatro suposiciones incorrectas, bloqueando las aplicaciones de adivinanzas automatizadas. Bueno, eso sería cierto si no fuera por el hecho de que la mayor parte de la piratería de contraseñas se realiza sin conexión, utilizando un conjunto de hashes en un archivo de contraseñas que ha sido "obtenido" de un sistema comprometido.

A menudo, el objetivo en cuestión se ha visto comprometido a través de un pirateo de un tercero, que luego proporciona acceso a los servidores del sistema y a esos archivos hash de contraseña de usuario tan importantes. El descifrador de contraseñas puede tardar tanto tiempo como sea necesario en intentar descifrar el código sin alertar al sistema de destino o al usuario individual.

8. Surf de hombro

Otra forma de ingeniería social, la navegación de hombros, tal como implica, implica mirar por encima de los hombros de una persona mientras ingresa credenciales, contraseñas, etc. Aunque el concepto es de muy baja tecnología, te sorprendería saber cuántas contraseñas e información confidencial es robado de esta manera, así que esté atento a su entorno cuando acceda a cuentas bancarias, etc.

Los piratas informáticos más confiados se disfrazarán de mensajero de paquetes, técnico de servicio de aire acondicionado o cualquier otra cosa que les permita acceder a un edificio de oficinas. Una vez que están dentro, el "uniforme" del personal de servicio proporciona una especie de pase gratuito para deambular sin obstáculos y tomar nota de las contraseñas que ingresan miembros genuinos del personal. También brinda una excelente oportunidad para observar todas esas notas adhesivas pegadas en la parte frontal de las pantallas LCD con inicios de sesión garabateados.

9. Araña

Los hackers expertos se han dado cuenta de que muchas contraseñas corporativas se componen de palabras que están conectadas a la propia empresa. El estudio de la literatura corporativa, el material de ventas del sitio web e incluso los sitios web de la competencia y los clientes que figuran en la lista puede proporcionar la munición para crear una lista de palabras personalizada para usar en un ataque de fuerza bruta.

Los piratas informáticos realmente expertos han automatizado el proceso y han permitido que una aplicación de araña, similar a los rastreadores web empleados por los principales motores de búsqueda, identifique palabras clave, recopile y coteje las listas para ellos.

10. Adivina

El mejor amigo de los crackers de contraseñas, por supuesto, es la previsibilidad del usuario. A menos que se haya creado una contraseña verdaderamente aleatoria utilizando un software dedicado a la tarea, es poco probable que una contraseña "aleatoria" generada por el usuario sea algo por el estilo.

En cambio, gracias al apego emocional de nuestro cerebro a las cosas que nos gustan, es probable que esas contraseñas aleatorias se basen en nuestros intereses, pasatiempos, mascotas, familia, etc. De hecho, las contraseñas suelen basarse en todas las cosas sobre las que nos gusta charlar en las redes sociales e incluso incluir en nuestros perfiles. Es muy probable que los crackers de contraseñas miren esta información y hagan algunas conjeturas, a menudo correctas, cuando intentan descifrar una contraseña de nivel de consumidor sin recurrir a diccionarios o ataques de fuerza bruta.

Otros ataques de los que hay que tener cuidado

Si a los piratas informáticos les falta algo, no es creatividad. Usando una variedad de técnicas y adaptándose a los protocolos de seguridad en constante cambio, estos intrusos continúan teniendo éxito.

Por ejemplo, es probable que cualquier persona en las redes sociales haya visto los divertidos cuestionarios y plantillas que le piden que hable sobre su primer automóvil, su comida favorita, la canción número uno en su cumpleaños número 14. Si bien estos juegos parecen inofensivos y ciertamente es divertido publicarlos, en realidad son una plantilla abierta para preguntas de seguridad y respuestas de verificación de acceso a la cuenta.

Al configurar una cuenta, tal vez intente utilizar respuestas que en realidad no le pertenezcan, pero que pueda recordar fácilmente. "¿Cuál fue su primer coche?" En lugar de responder con sinceridad, pon el coche de tus sueños. De lo contrario, simplemente no publique ninguna respuesta de seguridad en línea.

Otra forma de obtener acceso es simplemente restableciendo su contraseña. La mejor línea de defensa contra un intruso que restablezca su contraseña es usar una dirección de correo electrónico que verifique con frecuencia y mantener actualizada su información de contacto. Si está disponible, habilite siempre la autenticación de 2 factores. Incluso si el pirata informático aprende su contraseña, no puede acceder a la cuenta sin un código de verificación único.

Preguntas frecuentes

¿Por qué necesito una contraseña diferente para cada sitio?

Probablemente sepa que no debe dar sus contraseñas y no debe descargar ningún contenido con el que no esté familiarizado, pero ¿qué pasa con las cuentas en las que inicia sesión todos los días? Suponga que usa la misma contraseña para su cuenta bancaria que usa para una cuenta arbitraria como Grammarly. Si se piratea Grammarly, el usuario también tiene su contraseña bancaria (y posiblemente su correo electrónico, lo que facilita aún más el acceso a todos sus recursos financieros).

¿Qué puedo hacer para proteger mis cuentas?

Usar 2FA en cualquier cuenta que ofrezca la función, usar contraseñas únicas para cada cuenta y usar una combinación de letras y símbolos es la mejor línea de defensa contra los piratas informáticos. Como se indicó anteriormente, hay muchas formas diferentes en que los piratas informáticos obtienen acceso a sus cuentas, por lo que otras cosas que debe asegurarse de hacer con regularidad es mantener su software y aplicaciones actualizados (para parches de seguridad) y evitando cualquier descarga con la que no esté familiarizado.

¿Cuál es la forma más segura de conservar las contraseñas?

Mantenerse al día con varias contraseñas únicas y extrañas puede ser increíblemente difícil. Aunque es mucho mejor pasar por el proceso de restablecimiento de contraseña que tener sus cuentas comprometidas, lleva mucho tiempo. Para mantener sus contraseñas seguras, puede usar un servicio como Last Pass o KeePass para guardar todas las contraseñas de su cuenta.

También puede utilizar un algoritmo único para mantener sus contraseñas y, al mismo tiempo, hacerlas más fáciles de recordar. Por ejemplo, PayPal podría ser algo así como hwpp + c832. Básicamente, esta contraseña es la primera letra de cada ruptura en la URL (//www.paypal.com) con el último número en el año de nacimiento de todos en su hogar (solo como ejemplo). Cuando acceda a su cuenta, vea la URL que le dará las primeras letras de esta contraseña.

Agregue símbolos para que su contraseña sea aún más difícil de piratear, pero organícelos para que sean más fáciles de recordar. Por ejemplo, el símbolo "+" puede ser para cualquier cuenta relacionada con el entretenimiento, mientras que el "!" se puede utilizar para cuentas financieras.